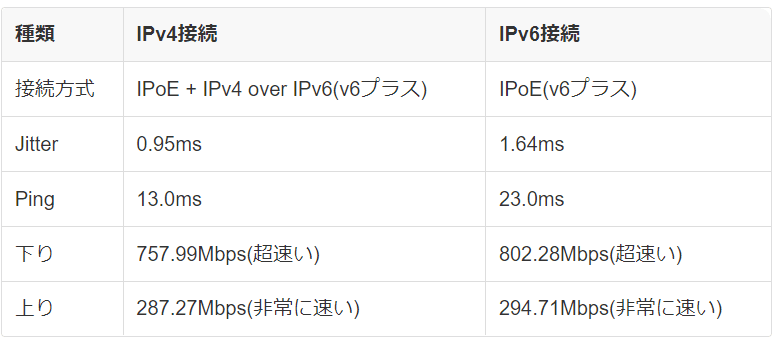

世の中的にもIPv6を利用する機運が高まっているが、

IPv4 over IPv6利用で固定IPでVPNを利用する時の記事が少なかったので備忘録。

家庭インフラの参考というよりは小さい企業の社内ネットワークの参考になるのではと思う。

速度も出て安くできて固定IP利用できてVPN接続できる!良いのでは。フレッツ光でここまで出る。

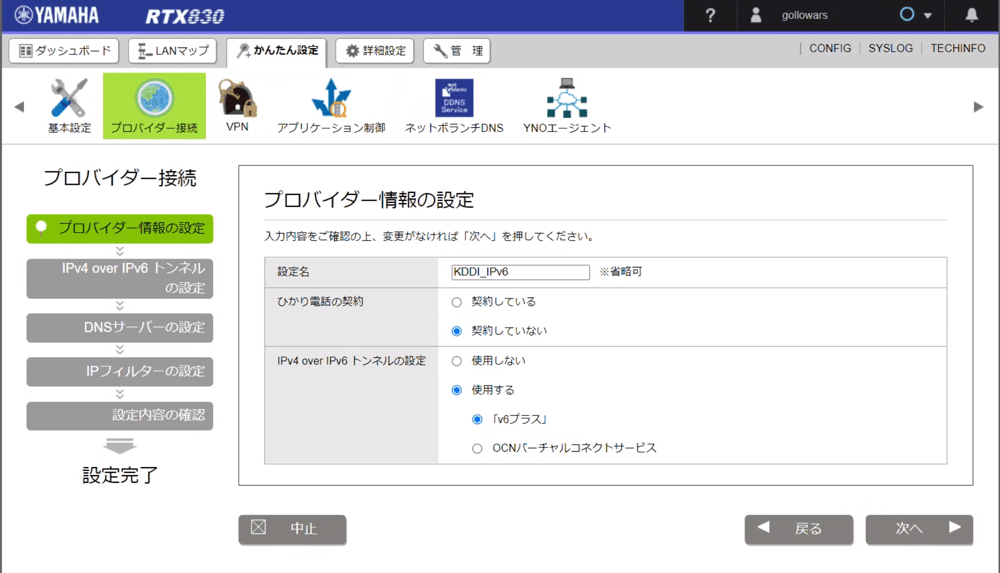

ちなみにISP(プロバイダ)はKDDIで、イーサエコノミー「v6プラス」を利用している。

JPNEの「v6プラス」固定IPサービスが利用したかっ た&法人なのでKDDIを利用したが、 ここ(v6プラス固定IPサービス 対応ISP事業者一覧)のリストに乗っているISPなら同じように利用できると思われる。

※ちなみに私はネットワーク初心者なので間違っててもご容赦くだせい。

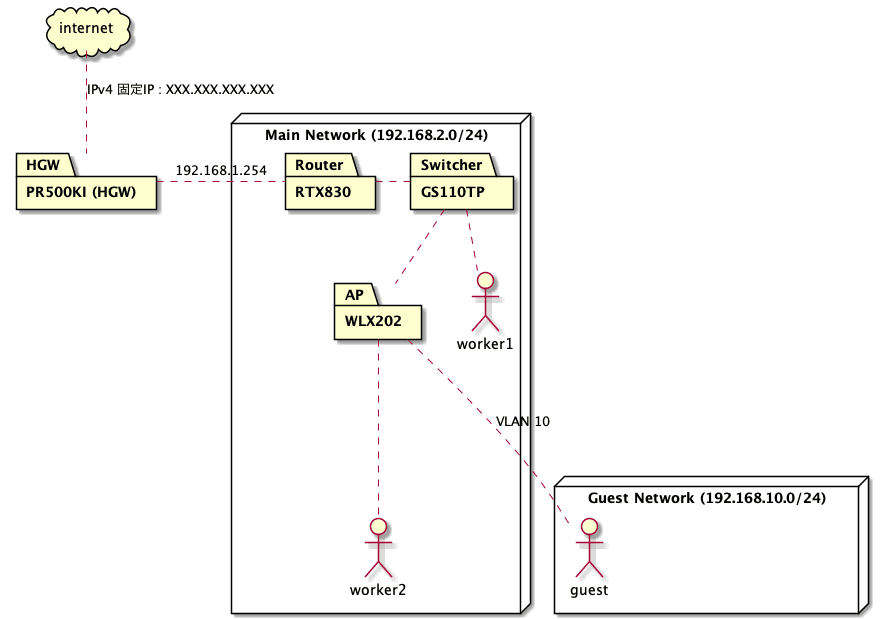

ネットワーク図

ネットワークは以下のような構成になっている。

HGWとRTX830の設定 + 光電話

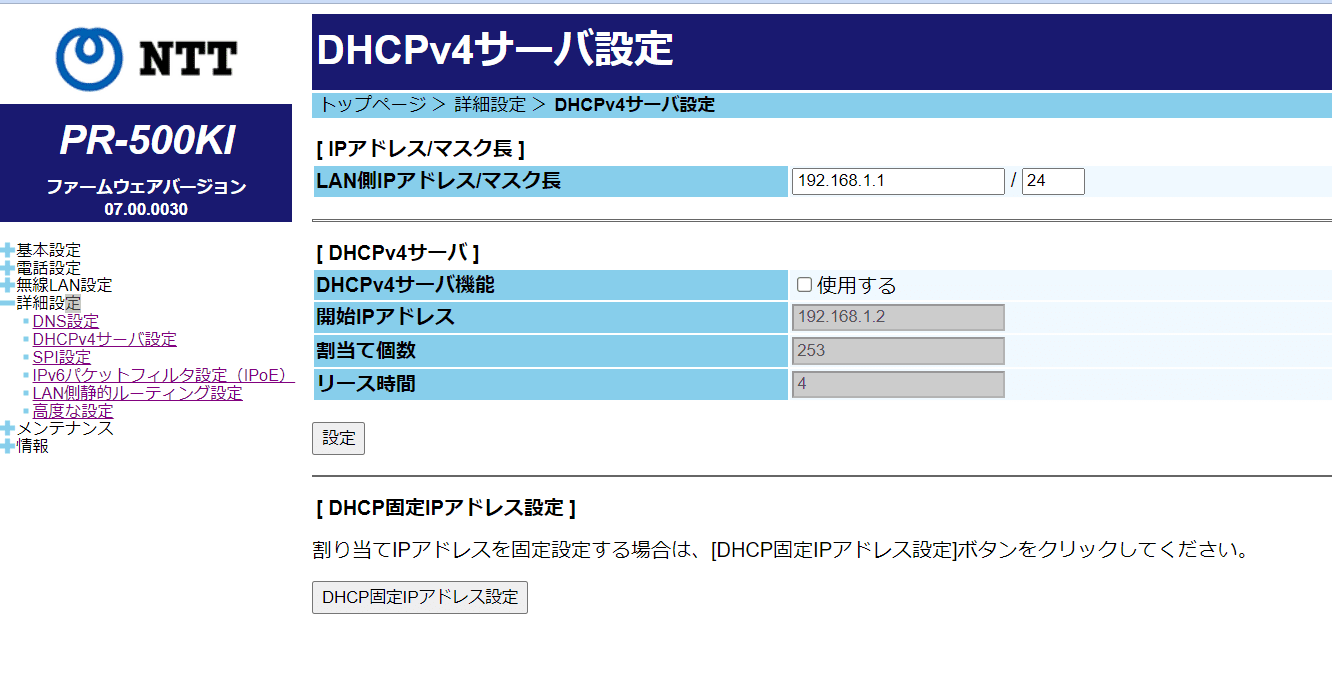

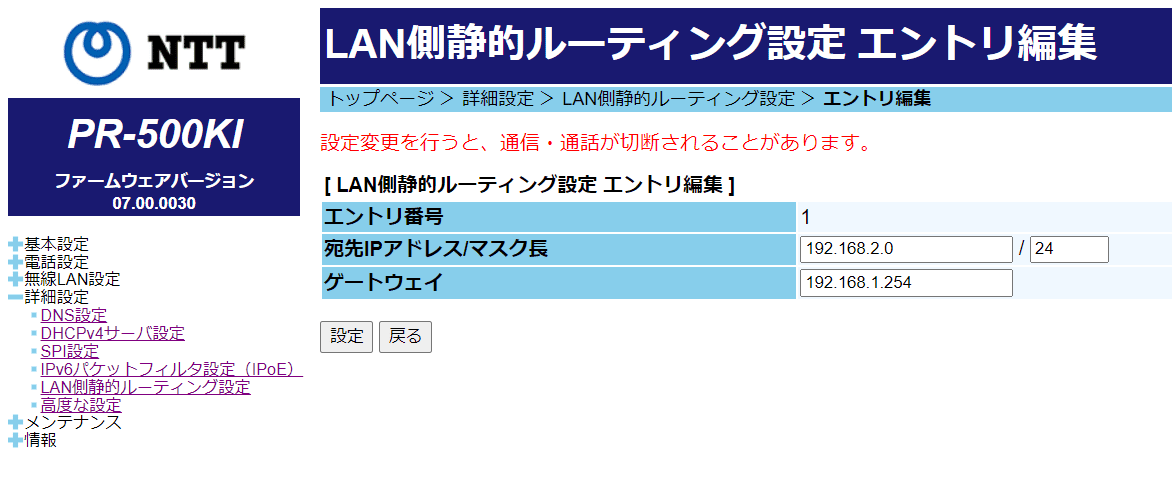

HGW(ホームゲートウェイ)はNTTの光回線網と接続するための機器。 HGWと言っているが、光回線と接続するための機器の名称はONUといい、それにほかのいろんな機能がついていて(ルーターやアクセスポイント機能など)その総称としてHGWと呼ばれる。 うちに送らて来たHGWはPR500KIというもの。 光電話用にHGWのIPを固定してRTX830へのルーティングを設定してやる。

HGW(PR500KI)設定

HGWは192.168.1.1で固定

HGWは192.168.1.1で固定

RTX830の192.168.2.0/24のゲートウェイを設定してHGWにアクセスできるようにする。

RTX830の192.168.2.0/24のゲートウェイを設定してHGWにアクセスできるようにする。

RTX830設定

IPv6/IPv4使う場合は、ファームウェアがRev.15.02.03以上か確認しよう。 それ以下だと対応してないので設定ができないのでファームウェアをあげておく。(v6プラス対応機能) ここら辺の設定はGUIでできる。

こんな感じでISPから受け取った情報を入れておけば普通に接続できる。さすが簡単。

こんな感じでISPから受け取った情報を入れておけば普通に接続できる。さすが簡単。

今ちょと調べたらv6プラス固定IPの提供ISP事業者の中にある、オープンサーキット(v6Direct)が設定方法書いてくれていた。rtx830以外もありそう。 RTX830 でのv6Direct/固定IP1設定

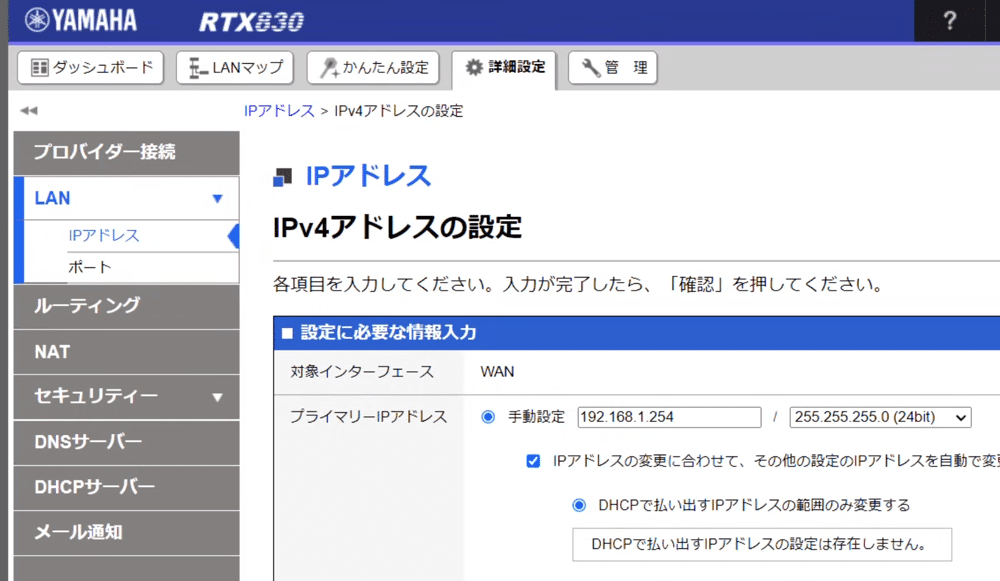

こちらでwan側の設定を入れておく。

そしたらiPhoneやアンドロイドでAGEphoneをダウンロードして設定をする。 ドメインに192.168.1.1を入れてok。 詳しくは以下のサイト参照。 (以下のサイトは固定IPじゃなくてIPv6/IPv4 + PPPoEの環境なので後半設定違う。) 参考

VPN

固定IP契約じゃなくIPv4 over IPv6をmap-eで行う場合は任意のポートが解放できないのでVPNの通信はPPPoEに飛ばすような設定にしないといけない。 PPPoE回線ない場合はVPNは基本できなくて詰む。クラウドなどで構築することになりそう。 VPNの設定は簡単設定からできそうだが、うちの環境ではできなかった。(GUIとCUI両方使ってごちゃついた可能性あり) なのでコマンドで設定。telnetで接続して設定。 余談だが、RTX830にtelnetでアクセスするとデフォルトだと文字化けする。ので ログインした後にこれしておくと良い。

console character asciconfigの重要なところはこんな感じ。 lan1 とかlan2は適宜変更。pptpつかわない場合はL2TP/IPsecトンネルにだけPPをbind。

ip route default gateway tunnel 1

ipv6 prefix 1 ra-prefix@lan2::/64

ip lan1 address 192.168.2.1/24

ip lan1 proxyarp on

ipv6 lan1 address ra-prefix@lan2::6f:6f6f:6f00:0/64

ipv6 lan1 rtadv send 1 o_flag=on

ipv6 lan1 dhcp service server

description lan2 KDDI_IPv6

ipv6 lan2 secure filter in 102000 102001 102002 200 100

ipv6 lan2 secure filter out 102099 dynamic 102080 102081 102082 102083 102084 102085 102098 102099

ipv6 lan2 dhcp service client ir=on

pp select anonymous

pp bind tunnel2-tunnel3

pp auth request mschap-v2

pp auth username user1 password1

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type mppe-any

ip pp remote address pool 192.168.2.192-192.168.2.199

ip pp mtu 1258

pp enable anonymous

tunnel select 1

tunnel encapsulation ipip

tunnel endpoint address 2222:2222:2222:2222::22

ip tunnel secure filter in 200030 200100 200101 200102 200103 200104 200105 100

ip tunnel secure filter out 200099 dynamic 200080 200082 200083 200084 200098 200099

ip tunnel nat descriptor 1

ip tunnel tcp mss limit auto

tunnel enable 1

tunnel select 2

tunnel encapsulation l2tp

ipsec tunnel 1

ipsec sa policy 1 1 esp aes-cbc sha-hmac

ipsec ike keepalive use 1 off

ipsec ike nat-traversal 1 on

ipsec ike pre-shared-key 1 text Jizen-Kyouyuu-Kagi

ipsec ike remote address 1 any

l2tp tunnel disconnect time off

ip tunnel tcp mss limit auto

tunnel enable 2

tunnel select 3

tunnel encapsulation pptp

pptp tunnel disconnect time off

tunnel enable 3

ip filter 100 reject * *

ip filter 200030 pass * 192.168.2.0/24 icmp * *

ip filter 200099 pass * * * * *

ip filter 200100 pass * 192.168.2.1 udp * 500

ip filter 200101 pass * 192.168.2.1 esp * *

ip filter 200102 pass * 192.168.2.1 udp * 4500

ip filter 200103 pass * 192.168.2.1 udp * 1701

ip filter 200104 pass * 192.168.2.1 tcp * 1723

ip filter 200105 pass * 192.168.2.1 gre * *

ip filter 500000 restrict * * * * *

ip filter dynamic 200080 * * ftp

ip filter dynamic 200082 * * www

ip filter dynamic 200083 * * smtp

ip filter dynamic 200084 * * pop3

ip filter dynamic 200098 * * tcp

ip filter dynamic 200099 * * udp

nat descriptor type 1 masquerade

nat descriptor address outer 1 111.111.111.111

nat descriptor address inner 1 192.168.2.1-192.168.2.254

nat descriptor masquerade incoming 1 reject

nat descriptor masquerade static 1 1 192.168.2.1 udp 500

nat descriptor masquerade static 1 2 192.168.2.1 esp

nat descriptor masquerade static 1 3 192.168.2.1 udp 4500

nat descriptor masquerade static 1 4 192.168.2.1 udp 1701

nat descriptor masquerade static 1 5 192.168.2.1 tcp 1723

nat descriptor masquerade static 1 6 192.168.2.1 gre

ipsec auto refresh on

ipsec transport 2 1 udp 1701

ipv6 filter 100 reject * *

ipv6 filter 200 pass 2222:2222:2222:2222::22 * 4

ipv6 filter 102000 pass * * icmp6 * *

ipv6 filter 102001 pass * * tcp * ident

ipv6 filter 102002 pass * * udp * 546

ipv6 filter 102099 pass * * * * *

ipv6 filter dynamic 102080 * * ftp

ipv6 filter dynamic 102081 * * domain

ipv6 filter dynamic 102082 * * www

ipv6 filter dynamic 102083 * * smtp

ipv6 filter dynamic 102084 * * pop3

ipv6 filter dynamic 102085 * * submission

ipv6 filter dynamic 102098 * * tcp

ipv6 filter dynamic 102099 * * udp

telnetd host lan

dhcp service server

dhcp server rfc2131 compliant except remain-silent

dhcp scope 1 192.168.2.2-192.168.2.191/24

dns host lan1

dns service fallback on

dns server dhcp lan2

dns server select 500000 dhcp lan2 any .

dns private address spoof on

pptp service on

l2tp service on

statistics traffic on

statistics nat on参考サイト

- v6Direct/固定IP1でRTX1210による、PPTP,L2TP/IPsec設定

- v6direct-rtx1210-config-ip1-pptp-l2tp-ipsec.txt

- PPTPとL2TP/IPsecを使用して外出先からVPN接続する

アクセスポイントとスイッチャーとタグVLANでセグメントわけとか

アクセスポイントは無難にヤマハWLX202を使い、 スイッチャーは安く済ませたかったのでNETGEARのGS110TPを使った。(PoE給電できるやつ。) YAMAHA系じゃなかったけどタグVLAN使えるとのことで選定。少し設定必要だった気がする。また今度書くかも。